VPC (virtual private cloud) /16~/28

특정 리전에 생성

클라우드의 네트워크 환경

격리된 네트워크 생성

사설 IP 대역을 부여

퍼블릭/프라이빗 서브넷

DMZ / ServerFarm /16~/28

VPC 안에 서브넷을 만들고 그 안에다가 서버/자원들을 배치 가능

AWS에서는 서브넷에서 "0,1,2,3,마지막" 5개의 IP는 예약되어있다.

• 10.0.0.0: 네트워크주소

• 10.0.0.1: AWS에서 VPC 라우터용으로 예약

• 10.0.0.2: AWS에서 예약되며, DNS 서버의 IP 주소는 항상 VPC 네트워크 범위의 기본 IP 주소에 2를더한값

• 10.0.0.3: 차후 사용을 위해 AWS에서 예약

• 10.0.0.255: 네트워크 브로드캐스트 주소, AWS는 VPC에서 브로드캐스트를 지원하지 않으므로, 이 주소를 예약

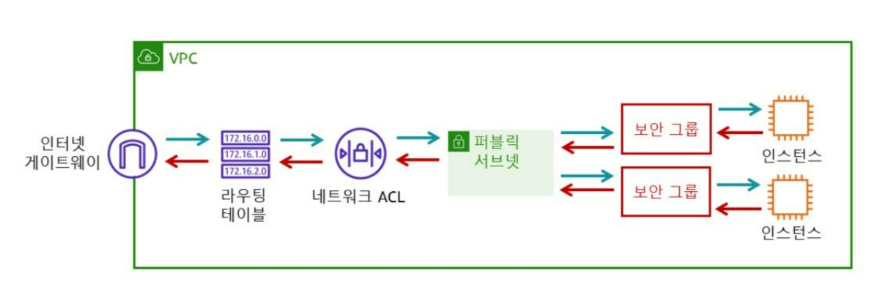

인터넷 게이트웨이

인터넷 연결

별도로 처리하지 않아도 인터넷 게이트웨이에서 NAT 처리가 된다.

라우팅 테이블

이정표 역할, 목적지에 대한 정보 유무 확인

서브넷마다 라우팅 테이블이 하나씩 연결되어있다.

테이블에 해당 VPC 내부경로가 등록되어있고 지울 수 없다.

퍼블릭과 프라이빗 서브넷을 구분하는 기준점은 특별한게 아니라 라우팅 테이블에 인터넷 통신가능한 정보가 있으면 public 아니면 private

탄력적 IP 주소 (EIP)

유동 IP이기 때문에 서버를 껐다 킬때마다 다른 IP로 변경된다. (NAT 용)

고정IP를 요구하는 서버일때에는 EIP를 따로 부여한다.

탄력적 네트워크 인터페이스

LAN 카드같은 개념

추가도 가능하고 추가한것을 대서 다른 서버에도 연결 가능

NAT 게이트웨이

외부에서 프라이빗 서버로 접근 하지 못하게 하고 외부로 통신은 가능하게 하고싶을때 사용

퍼블릭 서브넷에 배치

프라이빗 서브넷의 라우팅 테이블에 프라이빗 서브넷의 NAT 게이트웨이로 지정

ACL

서브넷을 만들면 ACL에 자동으로 연결되고 기본적으로 인바운드 아웃바운드 모두 허용이다.

대부분의 경우 보안그룹으로 해결을 하고 그걸로 안될 경우에 ACL의 도움을 받는다.

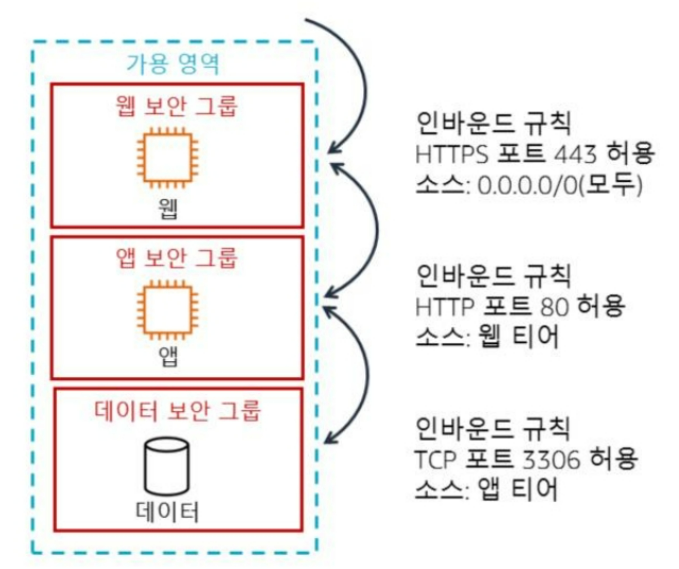

보안그룹

서브넷으로 들어온다고 하더라도 보안그룹에서 접근을 허용해야만 인스턴스로의 접근이 가능하다.

상태기반규칙을 사용 - 들어오는것을 허용하면 응답은 기본적으로 허용한다.

보안그룹을 새로 만들면 기본적으로 인바운드를 모두 차단하고 아웃바운드를 모두 허용한다.(화이트리스트)

허용은 되지만 거부는 불가 > ACL 사용

3,4계층 헤더 기반 필터링(ip,tcp,udp)

트래픽이 상위티어에서 하위티어로만 흐른후 다시 반대로 흐르도록 인바운드와 아웃바운드 규칙을 설정

보안 그룹과 네트워크 ACL 비교

'[AWS]' 카테고리의 다른 글

| [AWS] 데이터베이스 (0) | 2022.08.31 |

|---|---|

| [AWS] 스토리지 (0) | 2022.08.30 |

| [AWS] 컴퓨팅 (0) | 2022.08.30 |

| [AWS] 보안/계정 (0) | 2022.08.29 |

| [AWS] Architecting on AWS (0) | 2022.08.29 |